باگ بحرانی GitLab به مهاجمان اجازه می دهد خطوط لوله را مانند هر کاربر اجرا کنند

یک آسیبپذیری حیاتی بر نسخههای خاصی از محصولات GitLab Community و Enterprise Edition تأثیر میگذارد که میتواند برای اجرای خطوط لوله مانند هر کاربر مورد سوء استفاده قرار گیرد.

GitLab یک نرم افزار منبع باز مبتنی بر وب محبوب مدیریت پروژه و پلت فرم ردیابی کار است. تخمین زده می شود که یک میلیون کاربر فعال مجوز دارد.

مشکل امنیتی که در آخرین بهروزرسانی به آن پرداخته شده است بهعنوان CVE-2024-5655 ردیابی میشود و دارای امتیاز شدت 9.6 از 10 است. تحت شرایط خاصی که فروشنده آن را تعریف نکرده است، مهاجم میتواند از آن برای راهاندازی خط لوله به عنوان کاربر دیگر استفاده کند. .

خطوط لوله GitLab یکی از ویژگی های سیستم Continuous Integration/Continuous Deployment (CI/CD) است که کاربران را قادر می سازد تا به طور خودکار فرآیندها و وظایف را به صورت موازی یا متوالی برای ساخت، آزمایش یا استقرار تغییرات کد اجرا کنند.

این آسیب پذیری تمامی نسخه های GitLab CE/EE از 15.8 تا 16.11.4، 17.0.0 تا 17.0.2 و 17.1.0 تا 17.1.0 را تحت تأثیر قرار می دهد.

“ما قویاً توصیه می کنیم که تمام نصب هایی که نسخه ای را اجرا می کنند که تحت تأثیر مشکلات توضیح داده شده در زیر قرار دارند در اسرع وقت به آخرین نسخه ارتقا داده شوند” – GitLab

GitLab با انتشار نسخههای 17.1.1، 17.0.3 و 16.11.5 آسیبپذیری را برطرف کرده است و به کاربران توصیه میکند که بهروزرسانیها را در اسرع وقت اعمال کنند.

فروشنده همچنین به اطلاع میرساند که ارتقاء به آخرین نسخهها با دو تغییر اساسی همراه است که کاربران باید از آن آگاه باشند:

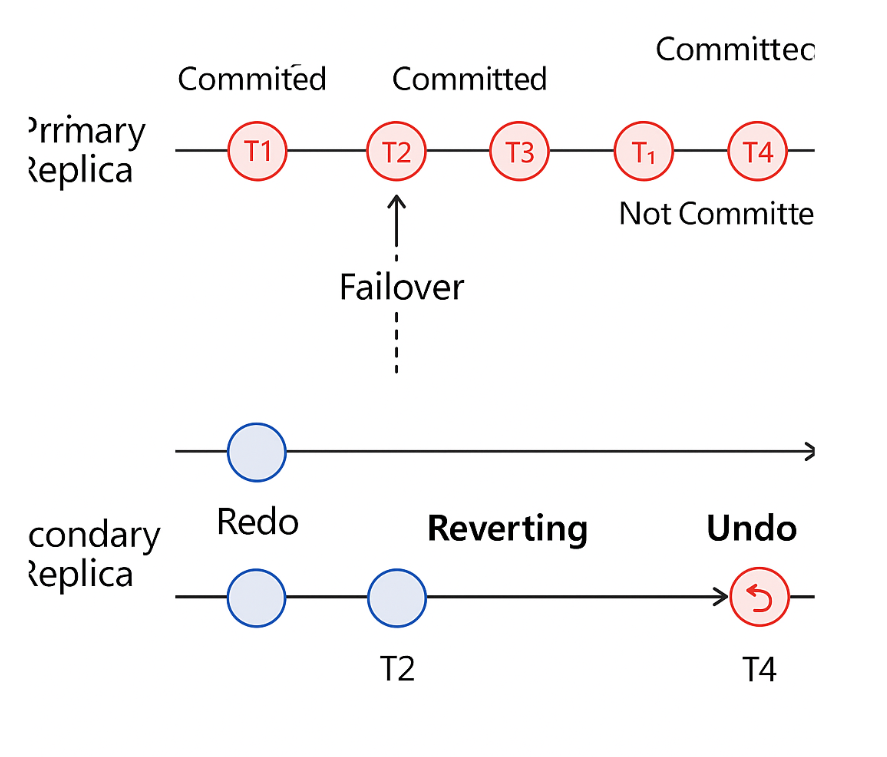

هنگامی که یک درخواست ادغام پس از ادغام شاخه هدف قبلی خود مجدداً هدف قرار می گیرد، خطوط لوله دیگر به طور خودکار اجرا نمی شوند. کاربران باید به صورت دستی خط لوله را برای اجرای CI برای تغییرات خود راه اندازی کنند.

CI_JOB_TOKEN اکنون به طور پیشفرض برای احراز هویت GraphQL از نسخه 17.0.0 غیرفعال است و این تغییر به نسخههای 17.0.3 و 16.11.5 بکپورت شده است. برای دسترسی به GraphQL API، کاربران باید یکی از انواع توکن های پشتیبانی شده را برای احراز هویت پیکربندی کنند.

آخرین به روز رسانی GitLab همچنین اصلاحات امنیتی را برای 13 مشکل دیگر معرفی می کند که شدت سه مورد از آنها به عنوان “بالا” رتبه بندی شده است (امتیاز CVSS v3.1: 7.5 – 8.7). این سه به طور خلاصه به شرح زیر است:

CVE-2024-4901: آسیبپذیری ذخیرهشده XSS که به یادداشتهای commit مخرب از پروژههای وارداتی اجازه میدهد تا اسکریپتها را تزریق کنند، که احتمالاً منجر به اقدامات غیرمجاز و قرار گرفتن در معرض دادهها میشود.

CVE-2024-4994: یک آسیبپذیری CSRF در GraphQL API که به مهاجمان اجازه میدهد جهشهای دلخواه GraphQL را با فریب دادن کاربران احراز هویت شده برای درخواستهای ناخواسته اجرا کنند، که به طور بالقوه منجر به دستکاری دادهها و عملیاتهای غیرمجاز میشود.

CVE-2024-6323: نقص مجوز در ویژگی جستجوی جهانی GitLab که به مهاجمان اجازه میدهد نتایج جستجو را از مخازن خصوصی در پروژههای عمومی مشاهده کنند، که به طور بالقوه منجر به نشت اطلاعات و دسترسی غیرمجاز به دادههای حساس میشود.

منابع به روز رسانی GitLab در اینجا موجود است، در حالی که دستورالعمل های GitLab Runner را می توان در این صفحه یافت.