هکرها با استفاده از کلون Minesweeper تروجانی شده، سازمان های مالی را فیش می کنند

هکرها از کد یک شبیهسازی پایتون از بازی معتبر Minesweeper مایکروسافت برای پنهان کردن اسکریپتهای مخرب در حملات به سازمانهای مالی اروپایی و آمریکایی استفاده میکنند.

CSIRT-NBU و CERT-UA اوکراین این حملات را به یک عامل تهدید با نام «UAC-0188» نسبت میدهند، که از کد قانونی برای پنهان کردن اسکریپتهای پایتون استفاده میکند که SuperOps RMM را دانلود و نصب میکند.

Superops RMM یک نرم افزار مدیریت از راه دور قانونی است که به بازیگران راه دور دسترسی مستقیم به سیستم های در معرض خطر را می دهد.

CERT-UA گزارش میدهد که تحقیقات پس از کشف اولیه این حمله حداقل پنج مورد نقض احتمالی توسط همان پروندهها در مؤسسات مالی و بیمه در سراسر اروپا و ایالات متحده را نشان میدهد.

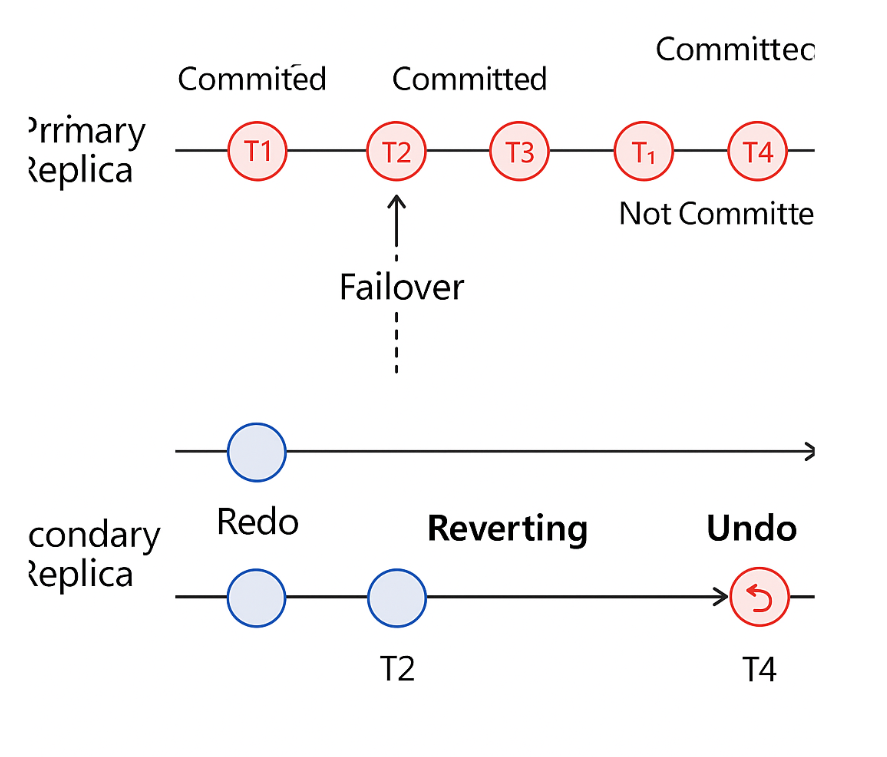

جزئیات حمله

حمله با ایمیلی که از آدرس “support@patient-docs-mail.com” جعل هویت یک مرکز پزشکی با موضوع “بایگانی وب شخصی اسناد پزشکی” ارسال شده است، آغاز می شود.

از گیرنده خواسته میشود که یک فایل 33 مگابایتی .SCR را از پیوند Dropbox ارائه شده دانلود کند. این فایل حاوی کدهای بی ضرر از یک شبیه سازی پایتون از بازی Minesweeper به همراه کدهای مخرب پایتون است که اسکریپت های اضافی را از یک منبع راه دور (“anotepad.com”) دانلود می کند.

گنجاندن کد Minesweeper در فایل اجرایی به عنوان پوششی برای رشته 28 مگابایتی با پایه 64 رمزگذاری شده حاوی کد مخرب عمل می کند و سعی می کند آن را برای نرم افزار امنیتی بی خطر جلوه دهد.

علاوه بر این، کد Minesweeper حاوی تابعی به نام «create_license_ver» است که برای رمزگشایی و اجرای کد مخرب پنهان استفاده میشود، بنابراین از مؤلفههای نرمافزار قانونی برای پوشاندن و تسهیل حمله سایبری استفاده میشود.

رشته base64 رمزگشایی میشود تا فایل ZIP را جمعآوری کند که حاوی نصبکننده MSI برای SuperOps RMM است، که در نهایت با استفاده از یک رمز عبور استاتیک استخراج و اجرا میشود.

منبع زنجیره حمله: CERT-UA

SuperOps RMM یک ابزار دسترسی از راه دور قانونی است، اما در این مورد برای دسترسی غیرمجاز مهاجمان به رایانه قربانی استفاده میشود.

CERT-UA خاطرنشان میکند که سازمانهایی که از محصول SuperOps RMM استفاده نمیکنند، باید حضور یا فعالیتهای شبکه مرتبط با آن، مانند تماس با دامنههای “superops.com” یا “superops.ai” را به عنوان نشانهای از سازش هکرها در نظر بگیرند.

این آژانس همچنین شاخص های دیگری از سازش (IoC) مرتبط با این حمله را در انتهای گزارش به اشتراک گذاشته است.