باج افزار جدید ShrinkLocker از BitLocker برای رمزگذاری فایل های شما استفاده می کند

یک نوع باج افزار جدید به نام ShrinkLocker یک پارتیشن بوت جدید برای رمزگذاری سیستم های شرکتی با استفاده از BitLocker ویندوز ایجاد می کند.

ShrinkLocker که به این دلیل نامگذاری شده است که حجم بوت را با کوچک کردن پارتیشنهای غیر بوت موجود ایجاد میکند، برای هدف قرار دادن یک نهاد دولتی و شرکتها در بخشهای واکسن و تولید استفاده شده است.

ایجاد حجم های جدید بوت

باج افزار استفاده از BitLocker برای رمزگذاری رایانه ها جدید نیست. یک عامل تهدید از ویژگی امنیتی ویندوز برای رمزگذاری 100 ترابایت داده در 40 سرور در بیمارستانی در بلژیک استفاده کرد. مهاجم دیگری از آن برای رمزگذاری سیستمهای تولیدکننده و توزیعکننده گوشت مستقر در مسکو استفاده کرد.

در سپتامبر 2022، مایکروسافت هشدار داد که یک مهاجم تحت حمایت دولت ایران از BitLocker برای رمزگذاری سیستمهای دارای ویندوز 10، ویندوز 11 یا ویندوز سرور 2016 و جدیدتر استفاده کرده است.

با این حال، Kaspersky میگوید که ShrinkLocker «با ویژگیهای گزارشنشده قبلی برای به حداکثر رساندن آسیب حمله ارائه میشود».

ShrinkLocker با ویژوال بیسیک اسکریپت (VBScript) نوشته شده است، زبانی که مایکروسافت در سال 1996 معرفی کرد و اکنون در مسیر منسوخ شدن قرار دارد – بهعنوان ویژگی درخواستی با شروع ویندوز 11، نسخه 24H2 (در حال حاضر در مرحله پیشنمایش انتشار) موجود است.

یکی از قابلیتهای آن، شناسایی نسخه خاص ویندوزی است که روی دستگاه مورد نظر اجرا میشود، با استفاده از ابزار مدیریت ویندوز (WMI) با کلاس Win32_OperatingSystem.

حمله فقط در صورتی ادامه مییابد که پارامترهای خاصی مانند دامنه فعلی مطابق با هدف و نسخه سیستمعامل (OS) که جدیدتر از Vista باشد، رعایت شود. در غیر این صورت، ShrinkLocker به طور خودکار تمام می شود و خود را حذف می کند.

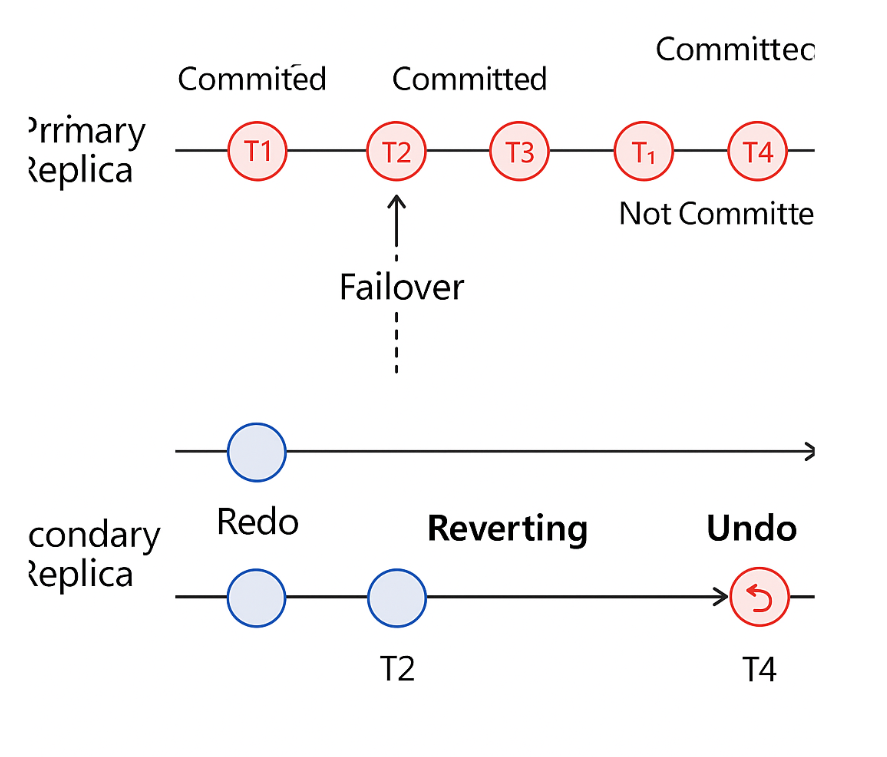

اگر هدف با الزامات حمله مطابقت داشته باشد، بدافزار از ابزار diskpart در ویندوز استفاده میکند تا هر پارتیشن غیر بوت را ۱۰۰ مگابایت کوچک کند و فضای تخصیصنخورده را به حجمهای اصلی جدید با همان اندازه تقسیم کند.

ShrinkLocker ایجاد پارتیشن 100 مگابایتی منبع: Kaspersky

محققان کسپرسکی میگویند که در ویندوز 2008 و 2012، باجافزار ShrinkLocker ابتدا فایلهای راهاندازی را همراه با فهرست دیگر جلدها ذخیره میکرد.

محققان در تجزیه و تحلیل فنی خود توضیح میدهند که همان عملیات تغییر اندازه روی سایر نسخههای سیستمعامل ویندوز، اما با کد متفاوتی انجام میشود.

سپس بدافزار از ابزار خط فرمان BCDEdit برای نصب مجدد فایل های بوت بر روی پارتیشن های تازه ایجاد شده استفاده می کند.

ShrinkLocker فایل های بوت را در منبع پارتیشن جدید: Kaspersky دوباره نصب می کند

قفل کردن کاربران

ShrinkLocker همچنین ورودیهای رجیستری را تغییر میدهد تا اتصالات دسکتاپ راه دور را غیرفعال کند یا رمزگذاری BitLocker را در میزبانها بدون ماژول پلتفرم مورد اعتماد (TPM) فعال کند – تراشهای اختصاصی که عملکردهای مبتنی بر سختافزار و مرتبط با امنیت را ارائه میکند.

از طریق تجزیه و تحلیل بدافزار پویا، محققان کسپرسکی توانستند بدافزاری را که تغییرات رجیستری زیر را انجام میدهد تأیید کنند:

fDenyTSConnections = 1: اتصالات RDP را غیرفعال می کند

scforceoption = 1: احراز هویت کارت هوشمند را اجرا می کند

UseAdvancedStartup = 1: به استفاده از پین BitLocker برای احراز هویت پیش از راهاندازی نیاز دارد

EnableBDEWithNoTPM = 1: به BitLocker بدون تراشه TPM سازگار اجازه می دهد

UseTPM = 2: امکان استفاده از TPM در صورت وجود را فراهم می کند

UseTPMPIN = 2: امکان استفاده از پین راهاندازی با TPM در صورت وجود را فراهم میکند

UseTPMKey = 2: امکان استفاده از کلید راهاندازی با TPM را در صورت موجود بودن میدهد

UseTPMKeyPIN = 2: امکان استفاده از کلید راهاندازی و پین با TPM در صورت وجود را فراهم میکند.

EnableNonTPM = 1: به BitLocker بدون تراشه TPM سازگار اجازه می دهد، به رمز عبور یا کلید راه اندازی در درایو فلش USB نیاز دارد.

UsePartialEncryptionKey = 2: نیاز به استفاده از کلید راه اندازی با TPM دارد

UsePIN = 2: نیاز به استفاده از پین راه اندازی با TPM دارد

بازیگر تهدید پشت ShrinkLocker یک فایل باج را برای ایجاد یک کانال ارتباطی با قربانی رها نمی کند. در عوض، آنها یک آدرس ایمیل تماس (onboardingbinder[at]proton[dot]me، conspiracyid9[at]protonmail[dot]com) را بهعنوان برچسب پارتیشنهای بوت جدید ارائه میکنند.

با این حال، سرپرستها این برچسب را نمیبینند، مگر اینکه دستگاه را با استفاده از یک محیط بازیابی یا از طریق ابزارهای تشخیصی دیگر راهاندازی کنند، که از دست دادن آن بهراحتی آسان میشود.

مخاطب ایمیل ShrinkLocker مورد استفاده برای منبع نام حجم بوت: Kaspersky

پس از رمزگذاری درایوها، عامل تهدید محافظهای BitLocker (مانند TPM، PIN، کلید راهاندازی، رمز عبور، رمز عبور بازیابی، کلید بازیابی) را حذف میکند تا از قربانی هر گونه گزینهای برای بازیابی کلید رمزگذاری BitLocker که برای مهاجم ارسال میشود، محروم کند.

کلید ایجاد شده برای رمزگذاری فایلها ترکیبی 64 نویسهای از ضرب تصادفی و جایگزینی یک متغیر با اعداد 0 تا 9، نویسههای ویژه و جمله هولالفبایی «روباه قهوهای سریع از روی سگ تنبل میپرد» است.

کلید از طریق ابزار TryCloudflare ارائه میشود، سرویسی قانونی برای توسعهدهندگان تا بدون افزودن سایت به DNS CloudFlare، تونل CloudFlare را آزمایش کنند.

در مرحله آخر حمله، ShrinkLocker سیستم را مجبور میکند تا برای اعمال تمام تغییرات خاموش شود و کاربر را با درایوهای قفل شده و گزینههای بازیابی BitLocker باقی بگذارد.

ShrinkLocker پس از منبع رمزگذاری BitLocker: Kaspersky هیچ گزینه بازیابی باقی نمی گذارد

BitLocker a