TeamViewer حمله سایبری شرکتی را به هکرهای دولتی روسیه مرتبط می کند

TeamViewer، توسعهدهنده نرمافزار RMM، میگوید که یک گروه هکری تحت حمایت دولتی روسیه به نام Midnight Blizzard احتمالاً در پشت سرگذاشتن شبکه شرکتی این هفته قرار دارد.

دیروز، BleepingComputer گزارش داد که TeamViewer نقض شده است و کارشناسان امنیت سایبری و سازمانهای بهداشتی شروع به هشدار به مشتریان و سازمانها برای نظارت بر اتصالات خود کردهاند.

TeamViewer به طور گسترده توسط شرکت ها و مصرف کنندگان برای نظارت و مدیریت از راه دور (RMM) دستگاه ها در شبکه های داخلی استفاده می شود. از آنجایی که دامنه حادثه امنیت سایبری مشخص نبود، کارشناسان به ذینفعان هشدار دادند تا از نظر اتصالات مشکوکی که می تواند نشان دهنده تلاش عوامل تهدید کننده برای استفاده از نفوذ TeamViewer برای دسترسی به شبکه های بیشتر باشد، نظارت کنند.

امروز، TeamViewer بیانیهای بهروزرسانیشده را با BleepingComputer به اشتراک گذاشته است و بیان میکند که آنها این حمله را به Midnight Blizzard (APT29، Nobelium، Cozy Bear) نسبت میدهند.

TeamViewer می گوید که آنها معتقدند شبکه داخلی شرکت آنها، نه محیط تولید آنها، در روز چهارشنبه، 26 ژوئن، با استفاده از اعتبار یک کارمند نقض شده است.

در بیانیه به روز شده TeamViewer آمده است: «یافتههای کنونی تحقیقات حاکی از حمله روز چهارشنبه، 26 ژوئن است که به اعتبار یک حساب کاربری استاندارد در محیط فناوری اطلاعات شرکتی ما مرتبط است.

“بر اساس نظارت مستمر امنیتی، تیمهای ما رفتار مشکوک این حساب را شناسایی کردند و بلافاصله اقدامات واکنش به حادثه را وارد عمل کردند. همراه با پشتیبانی واکنش خارجی به حادثه، ما در حال حاضر این فعالیت را به عامل تهدید معروف به APT29 / Midnight Blizzard نسبت میدهیم.”

این شرکت تاکید کرد که تحقیقات آنها هیچ نشانه ای از دسترسی به محیط تولید یا داده های مشتری در این حمله نشان نداده است و آنها شبکه شرکتی و محیط محصول خود را از یکدیگر جدا نگه می دارند.

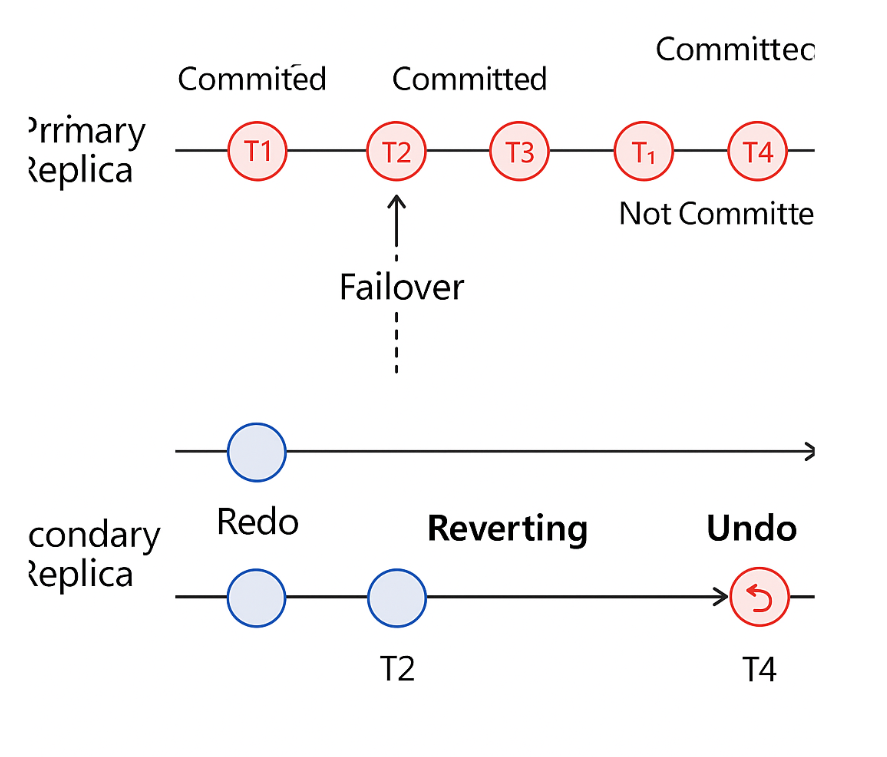

بیانیه TeamViewer ادامه میدهد: «به دنبال بهترین شیوههای معماری، ما یک تفکیک شدید از فناوری اطلاعات شرکت، محیط تولید و پلتفرم اتصال TeamViewer را داریم.

“این بدان معناست که ما همه سرورها، شبکهها و حسابها را کاملاً مجزا نگه میداریم تا از دسترسی غیرمجاز و حرکت جانبی بین محیطهای مختلف جلوگیری کنیم. این جداسازی یکی از لایههای چندگانه حفاظتی در رویکرد “دفاع عمیق” ما است.”

در حالی که این موضوع برای مشتریان TeamViewer اطمینانبخش است، در حوادثی مانند این معمول است که بعداً با پیشرفت تحقیقات، اطلاعات بیشتری منتشر شود. این امر مخصوصاً برای یک بازیگر تهدید کننده پیشرفته مانند بلیزارد نیمه شب صادق است.

بنابراین، توصیه میشود که همه مشتریان TeamViewer احراز هویت چند عاملی را فعال کنند، فهرستی از مجوزها و مسدود کردن راهاندازی کنند تا فقط کاربران مجاز بتوانند اتصالات را برقرار کنند، و اتصالات شبکه و گزارشهای TeamViewer خود را نظارت کنند.

BleepingComputer با TeamViewer تماس گرفت و سؤالات بیشتری در مورد اینکه چه کسی در این تحقیق کمک می کند و چگونه اعتبار کارمندان به خطر افتاده است، اما در حال حاضر پاسخی دریافت نکرده است.